La vie privée, le droit à l'anonymat, empêcher les trackers, tous ces points nous sont ressassés, et nous les ressassons de ci de là. Cependant il est aussi de notre…

Développeurs Web protégez la vie privée de vos utilisateurs

La vie privée, le droit à l'anonymat, empêcher les trackers, tous ces points nous sont ressassés, et nous les ressassons de ci de là. Cependant il est aussi de notre…

Si vous faites tourner fail2ban pour protéger votre serveur d'attaques diverses, vous recevez peut-être (et sinon vous devriez) des rapports sur les hôtes bannis par votre système. Et vous avez…

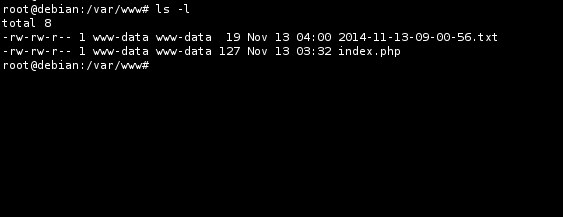

Le umask par défaut d'apache est à 022, Nous allons voir ici comment le modifier afin d'obtenir des permissions en lecture/écriture pour les utilisateurs appartenant au même groupe. Lorsque l'utilisateur…

C'est un problème qui revient de manière assez récurrente, mais trouver une méthode complète de A à Z pour effectuer une sauvegarde en pull d'un site web (ou de plusieurs…